След кратко мистериозно изчезване от хоризонта, един от най-опасните Windows криптовируси (ransomware) Locky се завърна и е още по-трудно уловим.

Криптовирусът, който допринесе за бума при вирусите от типа ransomware, се завърна, като сега вече е много по-трудно да бъде засечен.

Locky е един от най-разпространените варианти криптовирус, като инфектира Windows потребители и организации из цял свят. Общите загуби от криптовируси за 2016-та година са около един милиард долара.

В началото на 2017 обаче присъствието на Locky намаля до такова ниво, че криптовирусът Cerber излезе на първо място в класацията по атаки.

Специалистите от Cisco Talos отново са засекли наскоро имейли, които разпространяват криптовируса Locky, като са били изпратени 35 000 имейла само за няколко часа. Тази вълна от ново разпространение на вируса се приписва на Necurs ботнета.

Този път обаче Locky използва и техника, която се свързва с ботнета Dridex, като това се прави с цел да се увеличат шансовете за инфектиране на потребителите.

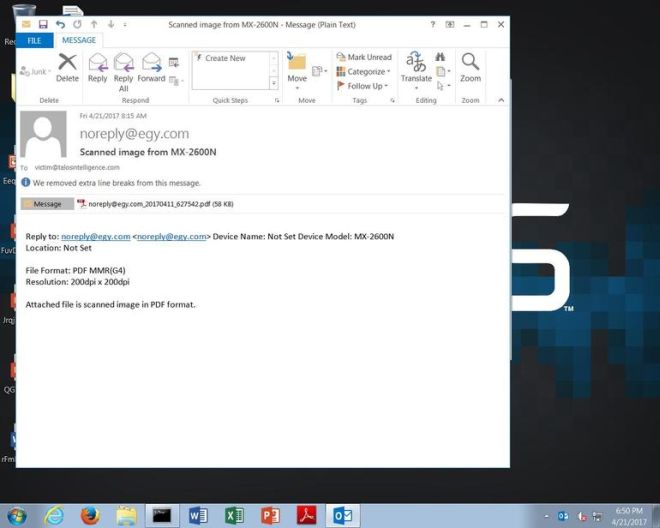

Както отбелязват от PhishMe, подобрената версия на Locky използва познатата тактика от фишинг имейл, който е маскиран като сканирани документи или документи относно някакво плащане, с прикачен към него файл.

Разликата тук обаче е, че другите методи обикновено използват зловреден Microsoft Office файл, а в този случай се използва инфектиран .PDF файл.

Разбира се, инфектирани .PDF файлове не се използват за първи път и сме виждали това при разпространението на ботнета Dridex. Причината Locky да използва .PDF е в това, че повечето създатели на криптовируси използват компрометирани текстови файлове със зловредни макроси и потребителите вече внимават повече, когато видят подобни файлове в имейл и са по-запознати с опасностите, които могат да се случат при свалянето им.

Използването на .PDF файлове не е толкова разпространено и надеждата е, че има по-голям шанс потребителите да ги свалят и да се опитат да ги отворят, защото потребителите не са запознати с такъв тип заразяване.

Ако те свалят файла, при самото му отваряне ще бъдат попитани за разрешение за отварянето на втори документ. Този втори файл всъщност вече е компрометиран Word файл и иска за разрешение да бъде стартиран макрос, който се използва за свалянето на Locky.

Тази инвазивна техника в две стъпки е лесна за прилагане, но увеличава шансовете за това жертвите да инсталират криптовируса.

След това вече следва стандартната процедура по криптиране на файловете на потребителите и искането на откуп под формата на биткоини.

Тук има още една разлика спрямо миналите версии на Locky – той изисква от потребителите да инсталират Tor Browser, за да могат с него да видят сайта, където трябва да платят.

Към момента криптовирусът Locky иска откуп от един биткоин, което е някъде около $1200. Това е доста висока сума, но в последно време се отчита склонност на по-големите организации да плащат откупа, за да могат да си получат важните си файловете обратно.