След като бяха уведомени за сериозна дупка в сигурността при SAML автентикацията, от Microsoft изкараха временна кръпка. Работи се по перманентен фикс.

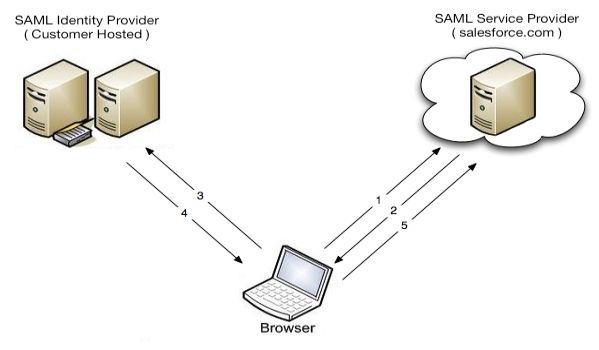

SAML е абревиатура от Security Assertion Markup Language и представлява стандарт, който е базиран на XML, който управлява процеса на автентикация и оторизация на потребителите за достъпа до различни ресурси.

Специално при Microsoft SAML бива използван за управление на логването на потребителите към системата на Office 365. SAML позволява идентифицирането на потребителите през няколко домейна.

През декември месец миналата 2015-та година двамата изследователи по сигурността Ioannis Kakavas и Klemen Bratec откриха, че имплементацията на SAML при Microsoft има уязвимост, която позволява на трети лица да се автентикират и да достъпят файловете на жертвата, при това на всички домейни.

Двамата изследователи споделят детайли за използването на тази уязвимост на техните блогове и обясняват, че концепцията е много проста. Атакуващ, който има домейн в платформата Office 365 може да добави имейл акаунти, които иска да нападне, към своята домейн форма.

След това с експлойт на уязвимостта системата може да бъде излъгана и да позволи на атакуващия да се легитимира като премине автентикацията и след това да достъпи чуждия домейн.

И изглежда, че това не е достатъчно лошо, а и се разбира, че експлойтът осигурява достъп и до ресурси, които не изполват SAML, например ActiveDirectory.

Изследователите предупреждават, че уязвимостта може да бъде използвана от злонамерени лица, които логвайки се в Office 365 ще получат възможност да проникнат при клиенти на Microsoft като Aston Martin, British Airways, Japan Airlines, Verizon, Pfizer, Cisco, IBM, Vodafone, Intel и много университети.