Този криптовирус (ransomware) е известен още и с имената CryptoLocker и Crypt0L0cker и върлува вече две години в Мрежата.

Две години минаха, откакто този криптовирус беше забелязан за пръв път и анализиран от специалистите по сигурността, а това е много, като се има предвид, че много рядко някой се задържа повече от година, а повечето приключват със своята активност само няколко седмици след излизането си.

Това, което е интересно е, че според специалистите от ESET, TorrentLocker успява да направи това със съвсем малки промени по кода си и начините си на действие. Разработчиците по сигурността от базираната в Словакия компания, са забелязали някои промени при TorrentLocker, но в основата си това си е все същият криптовирус, който трови живота на потребителите вече две години.

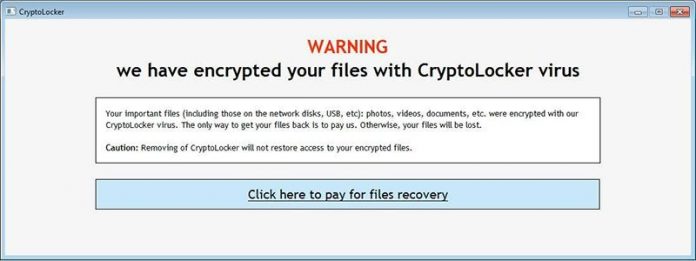

Въпреки минималните промени, никой не е успял да спре криптовируса, защото той е написан изключително добре, има твърде малко недостатъци и използва много силно криптиране. Всичките файлове, които са заключени с TorrentLocker, биват криптирани първо с алгоритъма AES-256-CBC, а след това ключът, за дешифрирането се криптира с двойноключов RSA алгоритъм, като единият ключ остава на компютъра на жертвата, а другият се изпраща към сървърите на киберпрестъпниците.

Една от промените, които са забелязани при криптовируса TorrentLocker е начинът на управление на сървърите на киберпрестъпниците, обясняват от ESET. Връзките към тези сървъри са криптирани, но дори и тогава специалистите по сигурността ги проследяват и се обръщат към властите, които карат фирмите, които ги хостват да ги затварят.

За да избегне подобен сценарий и за да могат да бъдат сигурни, че жертвите с криптираните файлове ще си платят исканата сума като откуп за отключването, последните версии на TorrentLocker ransomware идват с няколко .onion адреса, които използват Tor мрежата и осигуряват връзка с уеб сайтове, с които да могат да се извършат плащанията на откупите, в случай, че основните сървъри паднат.

Освен използването на Tor мрежата TorrentLocker проверява и IP адреса на жертвата и според държавата, в която се намира, показва преведено на съответния език в страната съобщение за откупа. Криптовирусът използва различни съобщения на 22 езика.

От ESET обясняват, че криптовирусът TorrentLocker се разпространява чрез спам, като се маскира като фактура за плащане на различни местни комании и се разпространява в държави като Чехия, Турция, Дания, Полша, Германия, Норвегия, Холандия, Италия, Швеция, Испания и Англия.

Любопитно е, че TorrentLocker ransomware е настроен да избягва държавите Русия, Украйна, Китай и най-интересното САЩ, които са основна цел за по-голямата част от криптовирусите.