Android Sex Simulator вирус от типа ransomware заплашва потребителите на мобилната платформа. Разпространява се посредством SMS.

Нов вирус от типа ransomware атакува Android и се разпространява чрез SMS, съобщават от ESET Mobile Security. Наречен Android/Filecoder.C и разпространяващ се в секс симулатор приложения е започнал разпространението си от онлайн форуми като reddit и XDA Developers. За пръв път е засечен на 12-и юли 2019-а година.

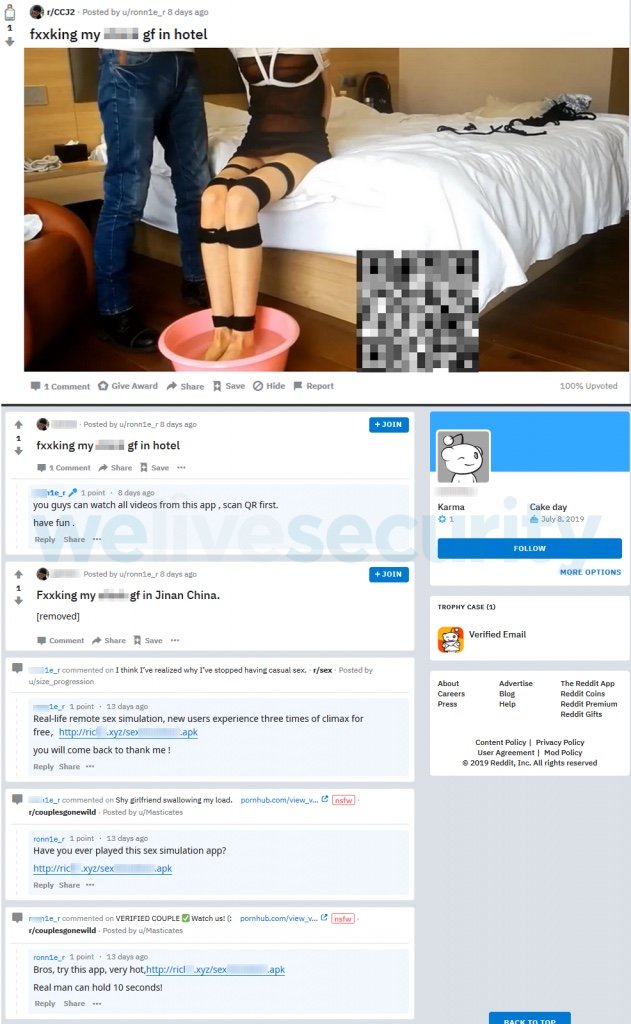

Той се е появил под формата на QR кодове и порнографски линкове, примамвайки потребителите да цъкнат на тях. За да изглеждат линковете легални, разпространяващите вируса са използвали техники за скъсяването им като Bitly.

Когато потребителят цъкне на линка или използва QR кода, вирусът заразява Android устройството му, достъпва неговите контакти и започва да се саморазпространява чрез SMS съобщения.

Самите съобщения съдържат в себе си линкове към инфектирани с ransomware приложения, най-вече секс симулатори, съобщавайки на потребителите, че техните снимки са използвани от тези приложения, предлагайки цъкане на линк, за да проверят дали това е истина.

Вирусът използва хитра техника като взема имената от телефонната книжка, за да изглеждат съобщенията възможно най-истински и автентични. Като допълнение към това Android/Filecoder.C използва и локализацията на телефона и изпраща съобщения само на съответния език. Наличен е на 42 езика.

Когато зловредното приложение вече е инсталирано, малуерът показва обещания секс симулатор и се свързва с командния си сървър, започва да се разпространява под формата на SMS и криптира потребителско съдържание, с което действие цели да изнудва жертвата за откуп, какъвто е и основният начин на действие на всеки ransomware.

Заразените устройства могат да продължат да бъдат използвани от потребителите като не се спира достъпът до тях, а е ограничен достъпът само до криптираните файлове. Специалистите по сигурността са установили, че файлове, които не биват криптирани от вируса са .zar и .zip.

Отдалеченият команден сървър се използва за самото криптиране, като на него се генерират публични и частни ключове за отключването на криптираното съдържание. Ако жертвата с плати, в най-добрия случай тя получава ключовете, за да се декриптира заключеното съдържание.

От ESET съобщават, че засега вирусът е лошо имплементиран и не е засегнал голяма част устройства, но въпреки това съветват потребителите да свалят приложения само от доверени магазини.