Специалисти успяха да пробият Windows 10 S за три часа, въпреки уверенията на Майкрософт, че новата версия на операционната им система е супер сигурна.

Windows 10 S беше анонсиран от Майкрософт официално на 2-ри май тази година на Build 2017 Developer Conference, със заявката, че е с допълнителен слой на защита, което го прави супер сигурен.

Насочен главно към сферата на образованието, тази нова версия на операционната система е ограничена само до приложенията в Windows Store и не позволява инсталирането на Win32 приложения. Това от Майкрософт беше посочено като още една стъпка към по-висока сигурност.

Тогава от компанията направиха и едно твърде смело изказване, че Windows 10 S не може да бъде атакуван от никакъв малуер.

Именно това твърдение са решили да проверят от [url=http://www.zdnet.com/article/microsoft- … o-hack-it/“ rel=“nofollow]ZDNet[/url], като специално за случая са наели специалистите от фирмата за кибер сигурност Hacker House и са им поставили за задача да инсталират малуер.

При Windows 10 S специалистите са срещнали известни затруднения, защото при него са спрени различни важни компоненти като Command Prompt и PowerShell. Пробивът обаче се е оказал повече от лесен, след като единият от специалистите Matthew Hickey, който е и съосновател на Hacker House, открил, че ограниченията за стартиране на процеси се заобикалят твърде лесно.

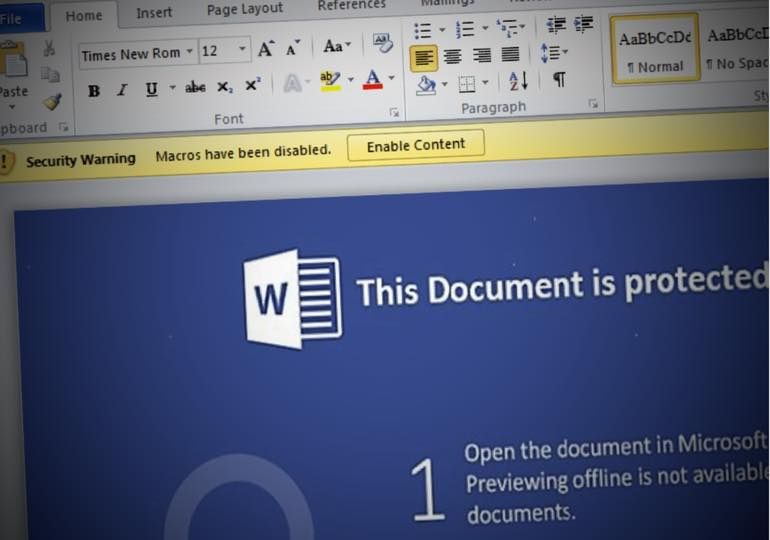

Той е използвай отдавнашния враг на Windows, а именно макросите. Hickey е успял да експлоатира начина, по който Word управлява и обработва макросите като есъздал макрос-базиран Word файл, който му е позволил да стартира DLL инжектираща атака, като по този начин е успял да прескочи Windows Store забраната сложена от Майкрософт, защото офис пакетът и съответно Word са налични в магазина.

Понеже Word блокира макроси, които са свалени от електронна поща или интернет, когато е активиран режимът „protected view“, Hickey е свалил файла от споделен ресурс в мрежата, който Windows счита за сигурен и му дава пълни права.

Стартирайки кода той е успял да свали и инсталира зловредни файлове, използвайки Metasploit и е свързал Windows 10 S към собствен команден (C&C) сървър. След това вече той е можел да контролира и управлява компютъра отдалечено.

„Ако искам да инсталирам криптовирус (ransomware), мога да го направя. Това е, играта свърши“, добавя Matthew Hickey.